Voicemail

A virtuális PBX rendszerek és a különféle VoIP technológiák rohamos térhódítása miatt a csalók is szemet vetettek ezekre a kommunikációs csatornákra. Az adathalászok által küldött üzenetek sok esetben "sürgős" besorolással érkeznek a címzettekhez.

eFax

Nagyon hasonló támadások kötődhetnek az eFax megoldásokhoz, mint a voicemailhez. Ez esetben a csalók azt próbálják kihasználni, hogy a felhasználók sokszor bele sem gondolnak abba, hogy ezen a csatornán is érheti őket kellemetlen meglepetés.

Vállalati kommunikáció

Ha egy adathalásznak sikerül hozzáférést szereznie egy vállalat kommunikációs rendszeréhez, akkor onnantól kezdve nincs nehéz dolga, hiszen teljes mértékben hitelesnek kinéző, jól álcázott küldeményeket, üzeneteket tud eljuttatni a szervezet munkatársaihoz.

Hamis banki riasztások

A folyószámlákkal, bank- és hitelkártyákkal kapcsolatos pénzügyi tranzakciókról a legtöbb bank küld értesítőket. Ezt a csalók is tudják, akik könnyedén összeállíthatnak olyan üzeneteket, amelyek első ránézésre hivatalos forrásból származnak, ugyanakkor olyan hivatkozásokat vagy kéréseket tartalmaznak, amiket egy bank soha nem küldene ki. Ezért ha gyanús üzenet érkezik, akkor nem célszerű követni az abban leírtakat, nem szabad megadni, elküldeni a PIN-kódokat és az egyéb bizalmas adatokat. Ilyen információkat a bankok soha nem kérnek e-mailben vagy telefonon. Ez esetekben a bank hivatalos weboldalának vagy telefonos ügyfélszolgálatának a felkeresése lehet célravezető.

Biztonsági riasztások

A biztonsági riasztások is ritkán keltenek gyanút a felhasználókban, hiszen látszólag védelmi célt szolgálnak. Az adathalászok olykor ezt a kiskaput is felhasználják, és kártékony weboldalak felkeresésére próbálják rávenni a gyanútlan felhasználókat. Sokszor fiókok zárolásáról szóló üzeneteket küldözgetnek, és hitelesítési adatok megadására buzdítanak a megtévesztő weboldalaikon.

Számlák

Gyakran előfordul, hogy az adathalász célokat szolgáló küldeményekben hamis számlák kapnak helyet. Megesik, hogy a dokumentumok nem a levelek mellékletében találhatóak meg, hanem egy linkre való kattintással lehet azokat letölteni - legalábbis a csalók állítása szerint.

Csomagküldők

Az adathalászok kedvelt módszere, amikor futárcégek, illetve szállítmányozó vállalatok nevében küldözgetnek e-maileket. Ilyenkor előfordul, hogy csomagok érkezéséről vagy éppen elkallódásáról tájékoztatják a címzettet. Emellett gyakori, hogy repülőjegyekkel kapcsolatos üzenetekkel bombázzák a felhasználókat. Minden esetben azt próbálják elérni, hogy a címzett megnyissa a mellékelt állományokat, vagy rákattintson az üzenetekben elhelyezett linkekre.

Rendelések megerősítése

Az adathalászok rendelési visszaigazolásokat is küldhetnek. Mivel a felhasználó nem tudja mire vélni, hogy miért is kapott visszaigazoló levelet - hiszen valójában nem is rendelt -, ezért nagy valószínűséggel meg fogja nyitni a csatolt dokumentumot, vagy kíváncsiságtól vezérelve ellátogat a csalók által megadott weboldalra.

Közösségi oldalak

A közösségi hálók sem hiányoznak az adathalászok eszköztárából. Ezeken a felületeken kihasználják, hogy sok felhasználó óvatlanul kattintgat a különféle tartalmakra, üzenetekre, baráti meghívásokra.

Kérelmek, ajánlatok

A csalók egyik leggyakrabban alkalmazott trükkje, amikor különféle állásajánlatokkal, találkozókra való meghívásokkal próbálják kattintásra bírni a címzettet. Ez a módszer teljesen hasonló ahhoz, amikor kedvezményekkel, ajándékokkal, gyógyszerekkel vagy egészségügyi termékekkel próbálják leplezni a valódi szándékukat, és minél több adat megadására buzdítani a felhasználókat.

Így (is) lophatják az adatainkat a felhőkből

Egy újfajta támadási módszer a felhőalapú szolgáltatások felhasználóinak adatait veszélyezteti. A OneDrive, a Dropbox, a Drive és a Box esetében is kockázatot jelent ez a fajta fenyegetettség.

Az úgynevezett közbeékelődéses támadások már régóta ismertek és meglehetősen sok problémához járulnak hozzá. Az ilyen típusú akciók során az elkövetők célja, hogy beékelődjenek a felhasználó számítógépe vagy mobil készüléke, valamint egy kiszolgáló közé, és az adatforgalmat lehallgassák vagy manipulálják. A kiberbűnözők sok esetben a titkosítatlanul közlekedő adatokban rejlő lehetőségeket használják ki vagy különféle sérülékenységekkel élnek vissza.

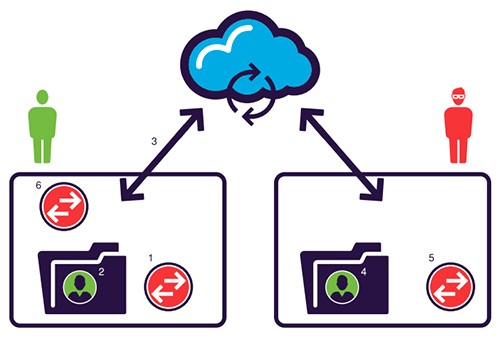

Így működik MITC (Man-in-the-Cloud)

A csalók a felhős szolgáltatások kényelmi lehetőségeit használják ki, azt, hogy e tárhelyek eléréséhez és használatához a legtöbb esetben nincs arra szükség, hogy a felhasználó minden egyes alkalommal megadja a felhasználónevét és a jelszavát. Ehelyett a számítógépeken, eszközökön egy biztonsági token tárolódik, amelyre jelentős mértékben építkezik az azonosítási folyamat. A biztonsági tokenek könnyen megszerezhetők és egy másik számítógépre felmásolva lehetőséget adhatnak a felhasználói profilok hitelesítés nélküli elérésére.

Egyes esetekben a támadó akkor is fenntarthatja a jelenlétét, ha a felhasználó megváltoztatja a jelszavát.

Védekezni leginkább biztonságtudatos internethasználattal lehet, de vállalati környezetekben a fájl- és adatbázis elérések szigorú monitorozása is segíthet a nemkívánatos tevékenységek kiszűrésében.

|